Strategische Vorgaben & Planung des ISMS / PIMS

- Definition des Scopes und der Ziele des ISMS / PIMS

- Anwendbarkeitserklärung (SoA)

- Verwaltung der Rahmendokumente und Rahmenanforderungen

- Verwaltung der Richtlinien

- Umgang mit Ausnahmen

- Verwaltung der Schutzobjekte

- Verwaltung des Katalogs der Datensammlungen und der Bearbeitungstätigkeiten

- Budget-Planung

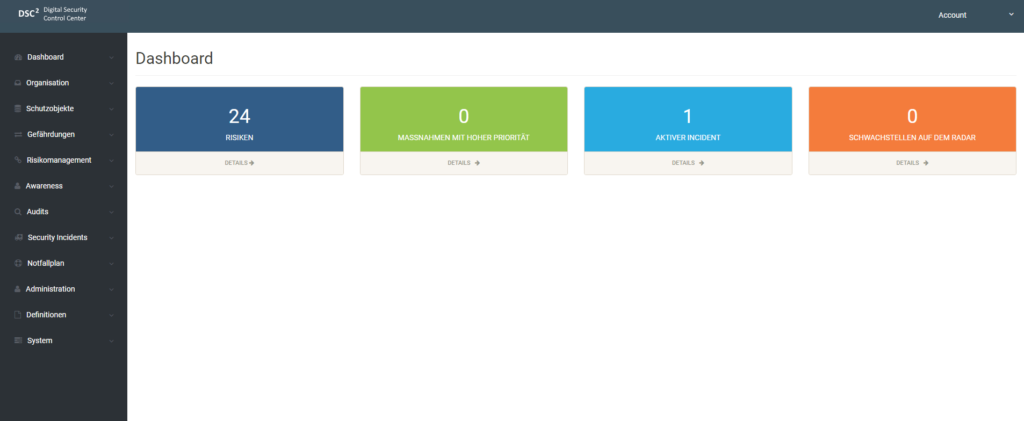

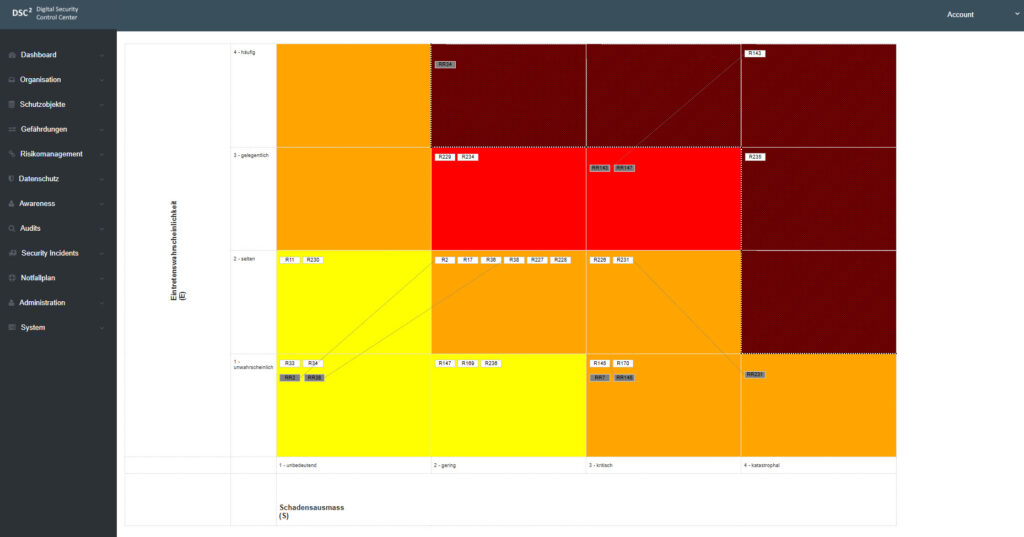

Digitales Risikomanagement

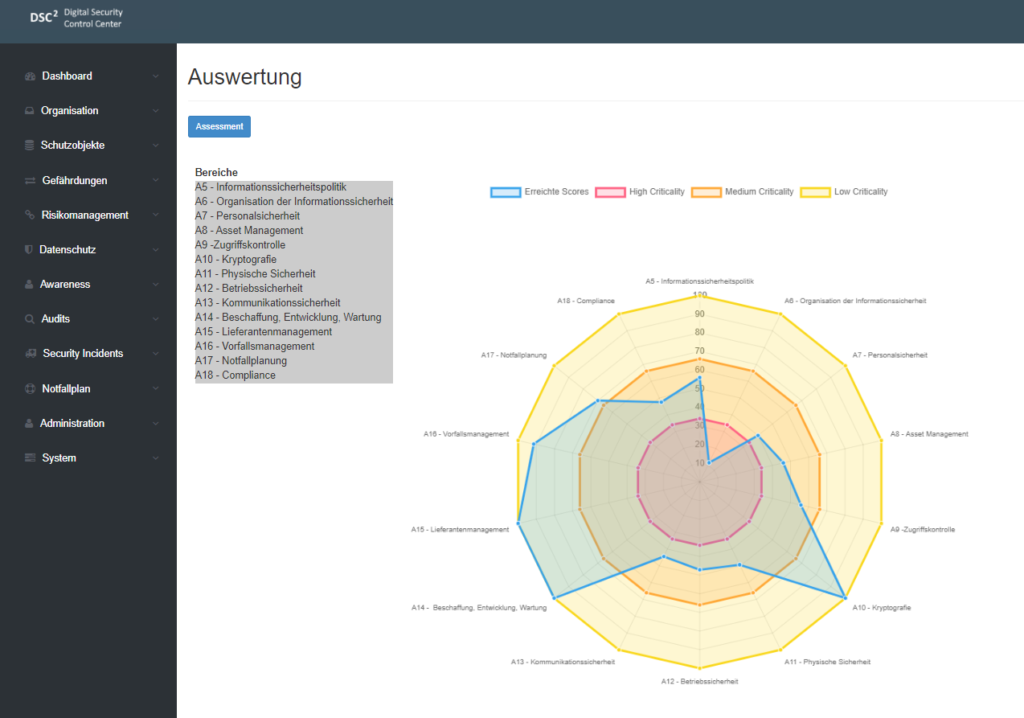

- Risiko-Assessments auf Basis vorgefertigter Control Sets wie z.B.:

- ISO 27001

- BSI Kompendium

- NIST Publications

- IKT-Minimalstandard des Bundesamts für wirtschaftliche Landesversorgung (BWL)

- Kanton Zürich Besondere Informationssicherheitsrichtlinien (BISR)

- Massnahmenkatalog der Zürcher Datenschutzbeauftragten (DSB)

- Führen des Risikoverzeichnisses und der Massnahmenliste

- Auswertung der Risiken und Massnahmen auf Basis unterschiedlicher Reports und Darstellungen

Audit-Planung

- Planung von Audits

- Verwaltung von Audit-Findings

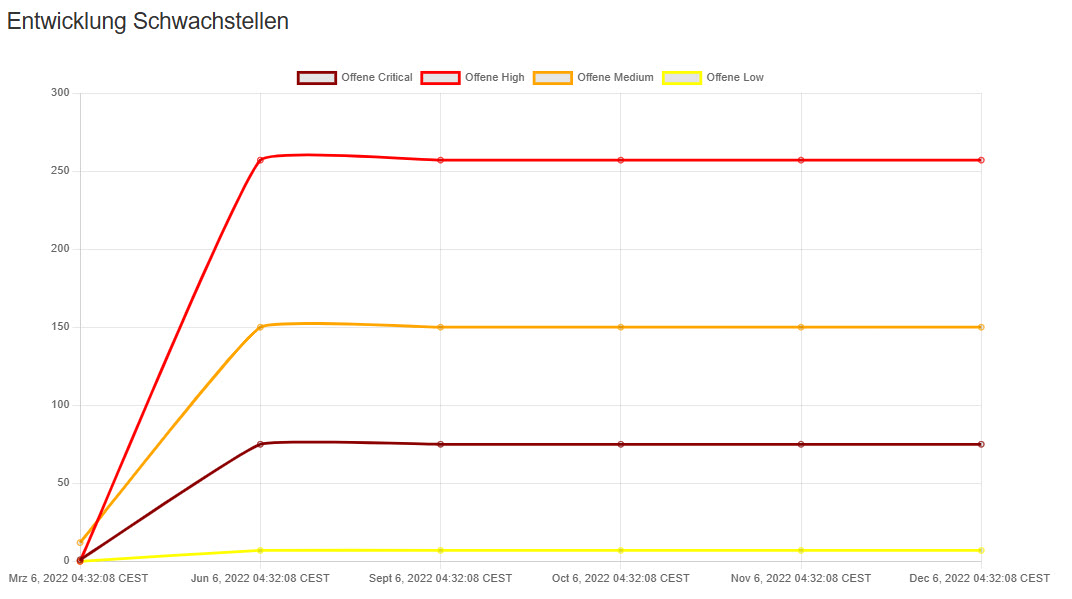

Schwachstellen-Management

- Import von Schwachstellen-Feeds (z.B. NVD NIST, Nessus Tenable Scan-Resultate)

- Zuordnung der Schwachstellen zu Systemen, Organisationseinheiten und Verantwortlichen

- Detailliertes Tracking der Schwachstellen

Security Incident Management

- Rasche und direkte Kommunikation bei Sicherheitsvorfällen

- Externe Info-Website bei Vorfällen

- Checklisten für die Bewältigung von Sicherheitsvorfällen

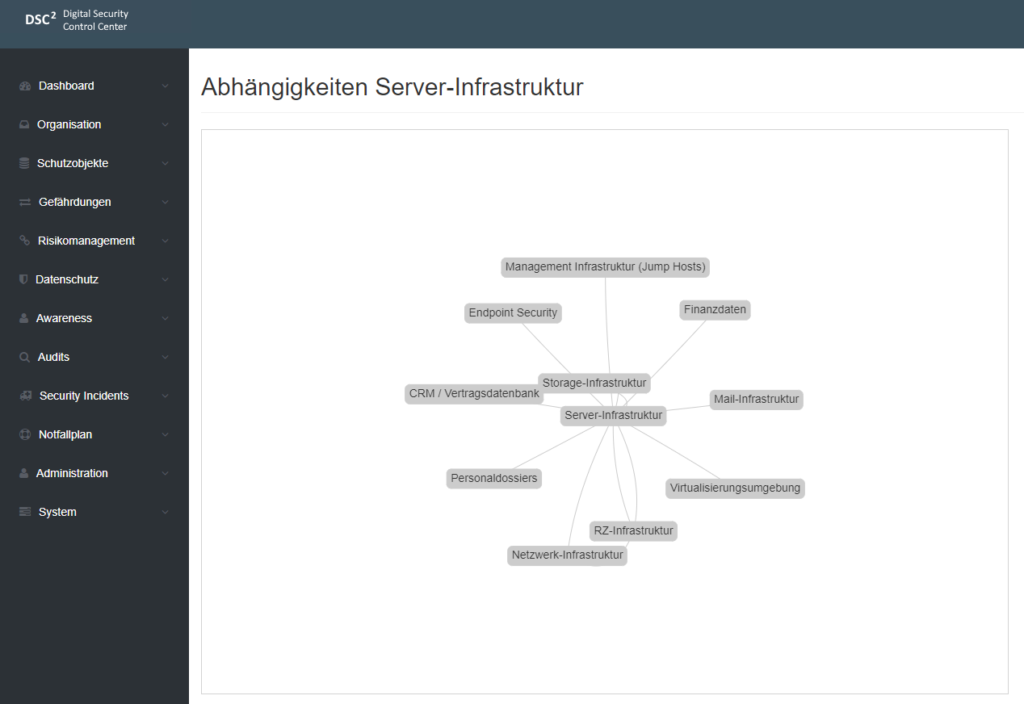

- Analyse der Auswirkung von Sicherheitsvorfällen z.B. auf Basis der Abhängigkeiten zwischen den Schutzobjekten

Planung von Awareness-Kampagnen

- Planung und Verwaltung von Awareness-Kampagnen

- Sammlung von Awareness-Unterlagen

IT-Notfallplanung

- Notfall-Organisation und -Kontakte

- Wiederanlaufplanung

Sicherheit und Datenhaltung

Die Datenhaltung erfolgt vollständig in der Schweiz in ISO-27001-zertifzierten Rechenzentren.

Es bestehen diverse Sicherheitsmechanismen zum Schutz der Daten im DSC2. Hier einige Beispiele:

- Virtuell vollständig getrennte Datenbanken

- Verschlüsselte Verbindungen

- Schutz des Zugriffs mittels Multi Faktor Authentisierung (MFA)

- Anmeldung mittels Azure AD, Google IAM, usw. (Unterstützung von Open ID Connect OIDC)

- Detaillierter Audit Trail

- Optional sind die Module für die Installation im eigenen Rechenzentrum verfügbar.